# Web3 セキュリティレポート:ブル・マーケット時期のネットワーク攻撃が頻発し、損失は3.5億ドルを超える最近、ビットコインの価格が再び最高値を更新し、10万ドルの大台に迫っています。しかし、歴史的データを振り返ると、暗号通貨のブル・マーケット期間中にWeb3分野の詐欺やフィッシング活動が増加し、総損失は3.5億ドルを超えています。分析によると、ハッカーは主にイーサリアムネットワークを攻撃の対象としており、ステーブルコインが主要なターゲットとなっています。本記事では、これらの攻撃の手法、ターゲット選定、成功率について詳しく探ります。## 暗号安全エコシステムの概観2024年の暗号セキュリティエコシステムプロジェクトは、いくつかの主要な分野に分けることができます。スマートコントラクト監査において、Halborn、Quantstamp、OpenZeppelinなどの老舗機関が引き続き重要な役割を果たしています。スマートコントラクトの脆弱性が依然として暗号分野の主要な攻撃経路の1つであるため、包括的なコードレビューとセキュリティ評価サービスを提供するプロジェクトはそれぞれ特色があります。DeFiのセキュリティ監視分野では、DeFiSafetyやAssure DeFiなどの専門ツールが分散型金融プロトコルのリアルタイム脅威検出と予防に注力しています。注目すべきは、人工知能駆動のセキュリティソリューションが台頭していることです。最近のMemeトークン取引の盛り上がりに伴い、RugcheckやHoneypot.isなどのセキュリティチェックツールが、トレーダーが潜在的なリスクを事前に識別するのに役立ちます。## USDT は最も盗まれた資産となるデータによると、イーサリアムに基づく攻撃は、すべての事件の約75%を占めています。その中で、USDTは最も攻撃される資産で、盗難総額は1.12億ドルで、平均的な攻撃の価値は約470万ドルです。第2の影響を受けた資産はETHで、損失は約6660万ドル、次にDAIが4220万ドルの損失を被っています。注目すべき点は、市場価値の低いトークンが大量の攻撃を受けていることです。これは、攻撃者が安全性の低い資産の脆弱性を利用することを示しています。最大規模の単一事件は2023年8月1日に発生し、複雑な詐欺攻撃であり、2010万ドルの損失を引き起こしました。## ポリゴンが第2位の攻撃を受けたチェーンになるイーサリアムがすべてのフィッシング事件で主導的な地位を占め、取引量の約80%を占めているにもかかわらず、他のブロックチェーンでも盗難活動が観察されています。Polygonは第2の標的チェーンとなり、取引量は約18%です。攻撃者は、チェーン上の総ロックアップ量(TVL)や日間アクティブユーザー数に基づいてターゲットを選択することが多く、これらの指標は流動性やユーザーの活性度と密接に関連しています。## 攻撃タイミングの解析と進化攻撃の頻度と規模は異なるパターンを示しています。2023年は高価値攻撃が最も集中した年で、複数の事件の損失が500万ドルを超えました。同時に、攻撃手段は徐々に進化し、単純な直接移転からより複雑な承認ベースの攻撃へと変わっています。大規模な攻撃(損失が100万ドルを超える)間の平均間隔は約12日で、通常は重大な市場イベントや新しいプロトコルの発表前後に集中しています。## 主なフィッシング攻撃の種類### トークン移転攻撃これは最も直接的な攻撃方法で、攻撃者がユーザーにトークンを直接自分が管理するアカウントに転送させるように誘導します。この種の攻撃は通常、1回の取引額が高く、ユーザーの信頼、偽のページ、詐欺的な話術を利用して被害者に自発的に送金させるよう説得します。攻撃者は通常、類似のドメイン名で有名なウェブサイトを模倣し、ユーザーのインタラクション中に緊急感を醸成します。このような直接的なトークン転送攻撃の平均成功率は約62%です。### フィッシングを承認するこれは技術的に比較的複雑な攻撃手段であり、スマートコントラクトの相互作用メカニズムを利用しています。攻撃者はユーザーに取引承認を提供させるように仕向け、特定のトークンに対する無制限の消費権を得ることができます。直接送金とは異なり、この方法は長期的な脆弱性を引き起こし、攻撃者は徐々に被害者の資金を消耗させる可能性があります。### 偽のトークンアドレスこの攻撃戦略は、複数の要因を組み合わせています。攻撃者は、合法なトークンと同名だが異なるアドレスのトークンを作成して取引を行います。この種の攻撃は、ユーザーがアドレスの確認を怠ることを利用しています。### NFTゼロドル購入この攻撃はNFTエコシステムを特に狙っています。攻撃者はユーザーに取引に署名させることで、高価値のNFTが非常に低い、あるいはゼロの価格で販売される結果を引き起こします。調査期間中に22件の重大なNFTゼロ円購入事件が発見され、平均して1件あたり378,000ドルの損失が報告されました。これらの攻撃はNFT市場に固有の取引署名プロセスの脆弱性を利用しています。! [Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください](https://img-cdn.gateio.im/social/moments-fa0baf9bb89fa35af01f113ebc5d01a3)## 被害者ウォレット分析データによると、取引価値と影響を受けたウォレットの数の間には明らかな反比例関係があります。取引金額が増加するにつれて、影響を受けたウォレットの数は徐々に減少します。500-1000ドルの範囲内の取引で被害を受けたウォレットの数が最も多く、約3,750個で、総数の三分の一以上を占めています。これは、小額取引の際にユーザーが細部にあまり注意を払わないことが多いためかもしれません。1000-1500ドルの範囲の取引で被害を受けたウォレットの数は2140個に減少します。3000ドル以上の取引は、総攻撃数の13.5%に過ぎません。これは、取引金額が大きくなるほど、ユーザーが講じるセキュリティ対策がより厳格であるか、または大額取引に関与する際により慎重になる可能性があることを示しています。! [Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください](https://img-cdn.gateio.im/social/moments-caddca1529159f5771e4aebeda66e6ba)## まとめ暗号通貨市場がブル・マーケットに突入するにつれて、複雑な攻撃の頻度と平均的な損失がさらに増加する可能性があり、プロジェクトと投資家に対する経済的影響もより顕著になるでしょう。したがって、ブロックチェーンネットワークは安全対策を強化し続ける必要があり、ユーザーは取引時にフィッシング攻撃の被害者にならないように高い警戒を保つべきです。

Web3セキュリティ警報:ブル・マーケット詐欺頻発 USDT損失1.12億ドル

Web3 セキュリティレポート:ブル・マーケット時期のネットワーク攻撃が頻発し、損失は3.5億ドルを超える

最近、ビットコインの価格が再び最高値を更新し、10万ドルの大台に迫っています。しかし、歴史的データを振り返ると、暗号通貨のブル・マーケット期間中にWeb3分野の詐欺やフィッシング活動が増加し、総損失は3.5億ドルを超えています。分析によると、ハッカーは主にイーサリアムネットワークを攻撃の対象としており、ステーブルコインが主要なターゲットとなっています。本記事では、これらの攻撃の手法、ターゲット選定、成功率について詳しく探ります。

暗号安全エコシステムの概観

2024年の暗号セキュリティエコシステムプロジェクトは、いくつかの主要な分野に分けることができます。スマートコントラクト監査において、Halborn、Quantstamp、OpenZeppelinなどの老舗機関が引き続き重要な役割を果たしています。スマートコントラクトの脆弱性が依然として暗号分野の主要な攻撃経路の1つであるため、包括的なコードレビューとセキュリティ評価サービスを提供するプロジェクトはそれぞれ特色があります。

DeFiのセキュリティ監視分野では、DeFiSafetyやAssure DeFiなどの専門ツールが分散型金融プロトコルのリアルタイム脅威検出と予防に注力しています。注目すべきは、人工知能駆動のセキュリティソリューションが台頭していることです。

最近のMemeトークン取引の盛り上がりに伴い、RugcheckやHoneypot.isなどのセキュリティチェックツールが、トレーダーが潜在的なリスクを事前に識別するのに役立ちます。

USDT は最も盗まれた資産となる

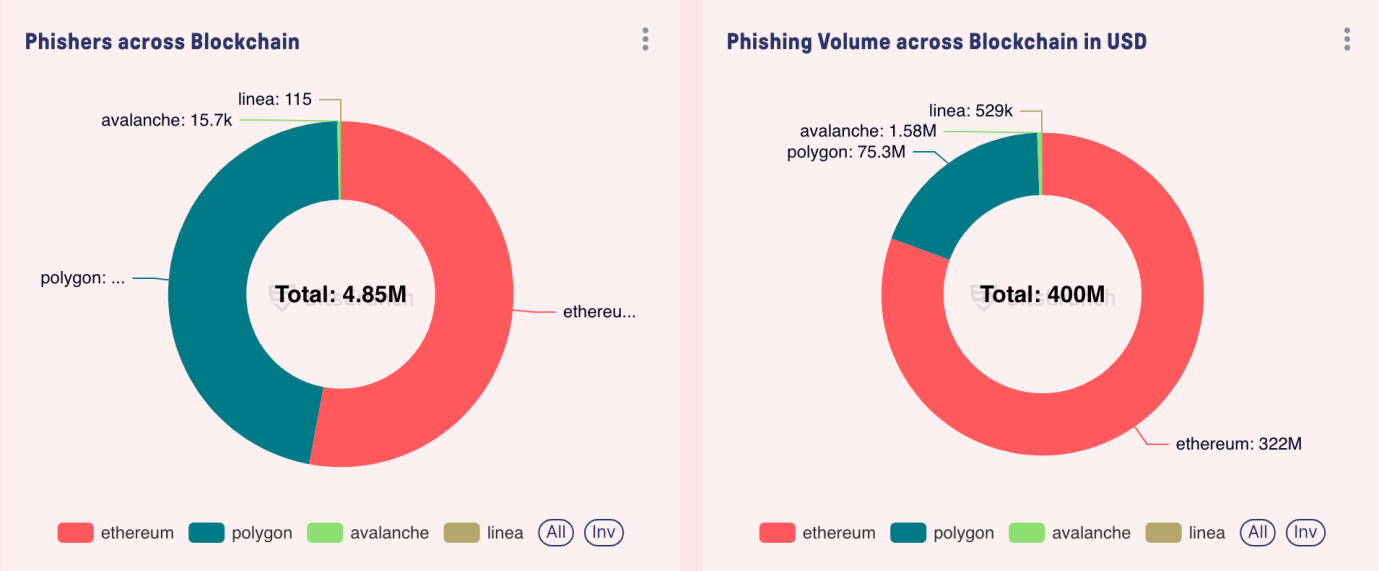

データによると、イーサリアムに基づく攻撃は、すべての事件の約75%を占めています。その中で、USDTは最も攻撃される資産で、盗難総額は1.12億ドルで、平均的な攻撃の価値は約470万ドルです。第2の影響を受けた資産はETHで、損失は約6660万ドル、次にDAIが4220万ドルの損失を被っています。

注目すべき点は、市場価値の低いトークンが大量の攻撃を受けていることです。これは、攻撃者が安全性の低い資産の脆弱性を利用することを示しています。最大規模の単一事件は2023年8月1日に発生し、複雑な詐欺攻撃であり、2010万ドルの損失を引き起こしました。

ポリゴンが第2位の攻撃を受けたチェーンになる

イーサリアムがすべてのフィッシング事件で主導的な地位を占め、取引量の約80%を占めているにもかかわらず、他のブロックチェーンでも盗難活動が観察されています。Polygonは第2の標的チェーンとなり、取引量は約18%です。攻撃者は、チェーン上の総ロックアップ量(TVL)や日間アクティブユーザー数に基づいてターゲットを選択することが多く、これらの指標は流動性やユーザーの活性度と密接に関連しています。

攻撃タイミングの解析と進化

攻撃の頻度と規模は異なるパターンを示しています。2023年は高価値攻撃が最も集中した年で、複数の事件の損失が500万ドルを超えました。同時に、攻撃手段は徐々に進化し、単純な直接移転からより複雑な承認ベースの攻撃へと変わっています。大規模な攻撃(損失が100万ドルを超える)間の平均間隔は約12日で、通常は重大な市場イベントや新しいプロトコルの発表前後に集中しています。

主なフィッシング攻撃の種類

トークン移転攻撃

これは最も直接的な攻撃方法で、攻撃者がユーザーにトークンを直接自分が管理するアカウントに転送させるように誘導します。この種の攻撃は通常、1回の取引額が高く、ユーザーの信頼、偽のページ、詐欺的な話術を利用して被害者に自発的に送金させるよう説得します。攻撃者は通常、類似のドメイン名で有名なウェブサイトを模倣し、ユーザーのインタラクション中に緊急感を醸成します。このような直接的なトークン転送攻撃の平均成功率は約62%です。

フィッシングを承認する

これは技術的に比較的複雑な攻撃手段であり、スマートコントラクトの相互作用メカニズムを利用しています。攻撃者はユーザーに取引承認を提供させるように仕向け、特定のトークンに対する無制限の消費権を得ることができます。直接送金とは異なり、この方法は長期的な脆弱性を引き起こし、攻撃者は徐々に被害者の資金を消耗させる可能性があります。

偽のトークンアドレス

この攻撃戦略は、複数の要因を組み合わせています。攻撃者は、合法なトークンと同名だが異なるアドレスのトークンを作成して取引を行います。この種の攻撃は、ユーザーがアドレスの確認を怠ることを利用しています。

NFTゼロドル購入

この攻撃はNFTエコシステムを特に狙っています。攻撃者はユーザーに取引に署名させることで、高価値のNFTが非常に低い、あるいはゼロの価格で販売される結果を引き起こします。調査期間中に22件の重大なNFTゼロ円購入事件が発見され、平均して1件あたり378,000ドルの損失が報告されました。これらの攻撃はNFT市場に固有の取引署名プロセスの脆弱性を利用しています。

! Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください

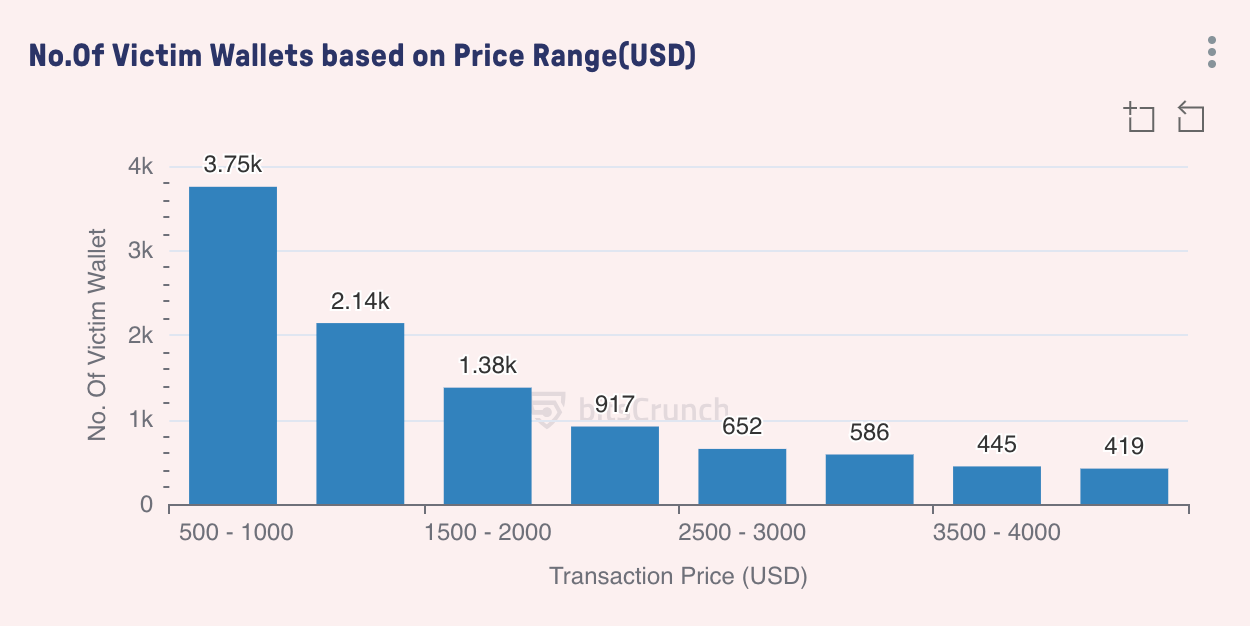

被害者ウォレット分析

データによると、取引価値と影響を受けたウォレットの数の間には明らかな反比例関係があります。取引金額が増加するにつれて、影響を受けたウォレットの数は徐々に減少します。

500-1000ドルの範囲内の取引で被害を受けたウォレットの数が最も多く、約3,750個で、総数の三分の一以上を占めています。これは、小額取引の際にユーザーが細部にあまり注意を払わないことが多いためかもしれません。1000-1500ドルの範囲の取引で被害を受けたウォレットの数は2140個に減少します。3000ドル以上の取引は、総攻撃数の13.5%に過ぎません。これは、取引金額が大きくなるほど、ユーザーが講じるセキュリティ対策がより厳格であるか、または大額取引に関与する際により慎重になる可能性があることを示しています。

! Web3暗号セキュリティデータレポート:強気市場では注意し、利益がフィッシングされることに注意してください

まとめ

暗号通貨市場がブル・マーケットに突入するにつれて、複雑な攻撃の頻度と平均的な損失がさらに増加する可能性があり、プロジェクトと投資家に対する経済的影響もより顕著になるでしょう。したがって、ブロックチェーンネットワークは安全対策を強化し続ける必要があり、ユーザーは取引時にフィッシング攻撃の被害者にならないように高い警戒を保つべきです。